摘要

在基于 Unified Automation SDK开发OPC UA服务端时,用户认证(User Authentication)是安全体系的第一道防线。除了传输层的加密通道外,服务端如何安全地存储和验证用户信息至关重要。

本文不涉及复杂的代码实现,而是通过分析典型服务端配置文件中的相关机制,阐述哈希算法(SHA-256)与加盐(Salt)机制在OPC UA登录环节的具体运行逻辑。

一、拒绝明文:服务端“存储”的秘密

在 OPC UA的安全模型中,客户端发送的密码虽然经过网络层加密传输,但在服务端内存中解密后依然是明文。 如果服务端直接将用户密码以明文形式写入配置文件或数据库,无疑是留给黑客的“后门”。

因此,标准的工业级实现(如基于Unified Automation SDK的后台)通常采用 “哈希+加盐” 的方式进行存储。

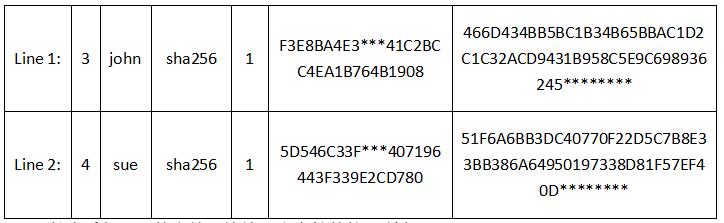

示例配置文件片段(User DB):

这一长串看似乱码的字符,恰恰是安全性的核心所在。

二、数据拆解:那串字符到底是什么?

以第一行用户 john为例,逐字段解析:

- 用户索引/ID (3):内部标识符。

- 用户名 (john):客户端登录时提供的身份标识。

- 算法标识 (sha256):指定服务端在验证时调用OpenSSL库中的SHA-256算法。

- 迭代次数 (1):用于增加暴力破解难度(多次Hash运算),此处简化为1次。

- 盐值 (Salt):F3E8...1908

- 随机生成的 32字节(64个十六进制字符)。

- 即使不同用户使用相同密码(如 "123456"),由于Salt不同,最终生成的Hash值也完全不同,从而防御“彩虹表”攻击。

- 哈希值 (Hash):466D...545D

- 由 Hash(明文密码+ Salt)计算得出。

- 服务端只存储这个“指纹”,而不保存用户的真实密码。

三、验证逻辑:当 John 登录时发生了什么?

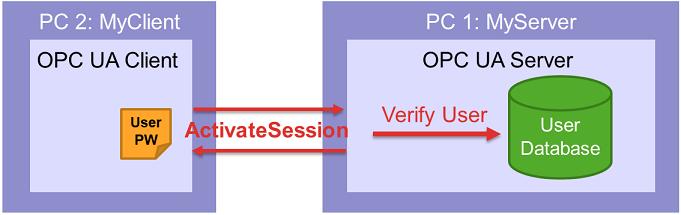

当客户端发起 ActivateSession请求时,Unified Automation SDK内部会执行以下验证流程:

- 接收输入:服务端接收用户名 john和解密后的尝试密码P。

- 查找记录:读取配置文件,定位到 john的记录。

- 提取盐值:获取文件中的 Salt:F3E8BA4E...。

- 复现计算:

将尝试密码 P与Salt拼接。

调用 SHA-256算法计算:

New_Hash=SHA256(P+Salt)

比对结果:

- 若 New_Hash与配置文件中的Hash完全一致 → 密码正确,允许登录。

- 若存在差异 → 密码错误,拒绝访问。

四、总结

通过这个文件结构可以看出,OPC UA服务端的安全性并不依赖于“隐藏密码”,而是依赖于 单向加密逻辑:

- OpenSSL:提供底层SHA-256算法支持。

- OPCUA Server:在回调接口中整合并执行验证逻辑。

- 开发人员的任务:维护好 User DB文件,确保任何用户的真实密码不会以明文形式落在硬盘上。

以此类推,如果想在 Server端添加一个新的用户认证账户,我们不能直接写入明文密码,而必须严格遵循上述格式:在该文件中新增一行记录,配置好对应的用户编号、用户名、指定算法标识(如sha256)与配置位,并填入合规生成的随机盐值(Salt)以及计算后的哈希值(Hash)。

注: 由于人脑无法计算 SHA-256,实际操作中通常需要借助SDK自带的工具或编写简单的脚本来生成这一行配置数据,直接手动编辑哈希字段是不可行的。

- 随机文章

- 热门文章

- 热评文章

- NEJM:一种糖尿病药物可能改善帕金森病症状

- 一季度中小企业发展指数再次回升 经济回暖势头不断增强

- Galaxy AI加持 三星Galaxy S23 FE带来移动AI新体验

- 全国电影(广州)交易会暨第25届全国优秀影片推介会盛大召开

- 加拿大运营商Rogers通过合作计划开发利用电缆网络基础设施提供5G技术

- 恒丰银行扎实开展全民国家安全教育日活动

- 空腹看美食直播 会得胃炎?专家辟谣!七成以上胃炎和幽门螺杆菌有关

- 中东冲突加剧 金价突破2400美元

- 我国实现碳-14生产全面国产化 秦山核电新成果打破国外垄断

- 浙北白天雨水不扰,为何春雨喜欢随风潜入夜

- 益佰制药疏肝益阳胶囊入选米内网2023年度壮腰健肾中成药产品TOP10 销售过亿元位列第五大品种

- 小学生磕掉牙,班主任第一时间把牙放进鲜奶?医生提醒

- 非上市银行的2023年:盈利分化,有的倍增有的“腰斩”

- 1“赛事+”提升城市“流量” 陕西商洛拓经济发展新“赛道”

- 2“五一”临近 持基过节的投资者要注意这几点

- 3华发股份:成功入选“人民优选”品牌 五一黄金周热销30亿

- 4钟鼓楼老街区的古都新事

- 5非常危险!女子摔成粉碎性骨折!又是因为洞洞鞋,夏天多人中招……

- 6金税四期试点上线,财税体制改革拉开帷幕!或有资金借道信创ETF基金(562030)逢跌进场布局

- 7到2027年产业规模达到2000亿元 浙江发布历史经典产业高质量发展计划

- 8初步数据:我国一季度经常账户顺差392亿美元

- 9IDC:24Q1全球PC出货量恢复增长 达到疫情前水平

- 10“发现山西之美”TDC旅游发现者大会举办:共话文旅新生态 邀客体验新玩法

- 11(中国新貌)“国宝”大熊猫:栖居更美境 云游更广天

- 12瑞众保险副总裁俞德本出任公司临时负责人

- 13培养工程领域专业人才 非洲首所交通大学在尼日利亚投入使用

- 1大裁员下,特斯拉两名顶级高管离职

- 2奇瑞将与欧洲高端品牌签署技术平台授权协议

- 32024中国长三角青年企业家交流大会在杭州举办

- 4雷克萨斯GX中东版 全部在售 2023款 2022款 2020款 2019款 2018款成都远卓名车雷克萨斯GX中东版团购钜惠20万 欢迎上门试驾

- 5零跑C16将搭载中创新航磷酸铁锂电池

- 6Q1净利微增7%,宁德时代股东总数较2023年年末减少10728户

- 7哪吒,需要背水一战

- 8“新”中有“机”!创新服务承接新流量 撬动消费升级

- 9非创始版SU7何时交付 小米:工厂生产爬坡 全力提高产能

- 10央媒评卧铺挂帘:谁买的票谁做主

- 11江西南昌首部“多规合一”国土空间总体规划获批

- 12方程豹旗舰硬派越野!豹8正式亮相:仰望U8“青春版”登场

- 13583家族/造型霸气 方程豹豹8量产版发布